Безопасность инфраструктуры — это практика защиты критически важных систем и активов от физических и киберугроз. С точки зрения ИТ, это обычно включает в себя аппаратные и программные активы, такие как устройства конечного пользователя, ресурсы центра обработки данных, сетевые системы и облачные ресурсы.

Преимущества безопасности инфраструктуры

Предприятия зависят от своих технологических активов для поддержания операций, поэтому защита технологической инфраструктуры защищает саму организацию. Защищенные данные и интеллектуальная собственность (ИС) обеспечивают многим компаниям значительные конкурентные преимущества на рынке, и любая потеря или нарушение доступа к этой информации может иметь серьезные негативные последствия для прибыльности компании.

Распространенные угрозы безопасности ИТ-инфраструктуры

Киберугрозы технологической инфраструктуре варьируются от попыток фишинга и атак с использованием программ-вымогателей до атак типа «распределенный отказ в обслуживании» (DDoS) и ботнетов Интернета вещей (IoT). Физические опасности включают стихийные бедствия, такие как пожары и наводнения, гражданские беспорядки, отключения коммунальных услуг, кражу или вандализм в отношении аппаратных активов. Любое из них может привести к сбоям в работе бизнеса, нанести ущерб репутации организации и иметь значительные финансовые последствия.

Варианты защиты ИТ-инфраструктуры

Типичные элементы физической защиты включают контроль доступа, системы наблюдения, охранников и безопасность периметра. Для защиты своего цифрового периметра организации будут внедрять брандмауэры, тестирование на проникновение, сетевой мониторинг, виртуальные частные сети (VPN), технологии шифрования и обучающие программы, чтобы научить сотрудников определять и реагировать на фишинговые письма и другие попытки украсть их сетевые учетные данные.

Лучшие практики обеспечения безопасности инфраструктуры

Возросшая взаимосвязанность и возросшее внедрение облачных сервисов, микросервисов и программных компонентов на различных облачных платформах и на периферии корпоративных сетей делают защиту технологической инфраструктуры как более сложной, так и более важной, чем когда-либо. Внедрение архитектур безопасности с нулевым доверием — один из способов, с помощью которых предприятия решают эту проблему. Нулевое доверие — это философский подход к управлению идентификацией и доступом, устанавливающий, что ни один пользователь или рабочая нагрузка не являются доверенными по умолчанию. Он требует, чтобы все пользователи, устройства и экземпляры приложений доказали, что они являются теми, кем или чем они себя представляют, и что они уполномочены получать доступ к ресурсам, которые они ищут.

Обучение сотрудников безопасности паролей и учетных данных также играет важную роль в защите ИТ-инфраструктуры. Часто человеческий фактор может быть самым слабым звеном в стратегии безопасности организации, а неумолимый темп попыток вторжения означает, что даже кратковременный и, казалось бы, незначительный пробел в периметре безопасности может нанести значительный ущерб.

И поскольку новые типы угроз могут возникнуть в любое время, а катастрофы могут иметь более серьезные последствия, чем ожидалось, надежная и частая стратегия резервного копирования обеспечивает жизненно важную страховочную сетку для обеспечения непрерывности бизнеса. Поскольку объемы данных постоянно растут, предприятиям следует искать решение для защиты данных, которое обеспечивает постоянную доступность посредством простого и быстрого восстановления после сбоев, глобально согласованных операций и бесшовной мобильности приложений и данных между несколькими облаками.

Почему важна безопасность инфраструктуры

Поскольку все больше бизнеса ведется в цифровом формате, а предприятия все больше полагаются на данные для принятия важных бизнес-решений, защита ресурсов, которые делают эти действия возможными, приобретает все большее значение. И с увеличением числа устройств, имеющих доступ к корпоративным сетям, с увеличением числа пользователей, получающих доступ к ценной интеллектуальной собственности (ИС) предприятия с использованием незащищенных общедоступных сетей по всему миру, и с увеличением количества данных, генерируемых и потребляемых через периферию и облака, многие организации имеют расширяющуюся поверхность атак, уязвимую для угроз.

Преступники, хактивисты, враждебные национальные государственные субъекты, террористы и другие используют все более изощренные методы для атак на организации всех размеров по всему миру и в различных отраслях промышленности. И не все угрозы безопасности имеют злой умысел; человеческие ошибки и стихийные бедствия также могут представлять опасность для целостности технологической инфраструктуры организации. Для обеспечения непрерывности бизнеса наличие стратегии, направленной как на кибербезопасность, так и на физическую безопасность всех ключевых систем и активов, включая периферийные и облачные, является критически важным требованием для работы в современном цифровом мире.

Виды уровней безопасности инфраструктуры

Многие структуры безопасности корпоративной ИТ-инфраструктуры охватывают четыре типа или уровня безопасности.

Данные

По мере того, как все больше данных генерируется и хранится в большем количестве мест (основные центры обработки данных, колокейшн, несколько облаков и периферийные устройства), защита этих данных становится все более сложной. Все большее число устройств подключается к корпоративным сетям из-за политик «принеси свое устройство» (BYOD), внедрения IoT и многого другого, что означает, что все большее число конечных точек или точек входа в корпоративные сети должны быть защищены. Некоторые распространенные меры безопасности корпоративных конечных точек включают фильтрацию URL-адресов, антивирусные инструменты, песочницу, защищенные шлюзы электронной почты и инструменты обнаружения и реагирования на конечные точки (EDR). Технологии шифрования данных также помогают защищать данные, кодируя их так, что доступ к ним могут получить только пользователи с правильным ключом дешифрования.

Приложение

Устаревшее программное обеспечение может содержать уязвимости, которые киберпреступники могут использовать для получения доступа к ИТ-системам. Обеспечение распространения и применения обновлений программного обеспечения и прошивки по всей корпоративной сети, известное как исправление, помогает закрыть дыры в безопасности, а также предоставить новые функции, улучшения производительности и исправления ошибок для корпоративных приложений.

Сеть

Обычно брандмауэр обеспечивает первую линию защиты в сетевой безопасности . Он служит барьером между доверенной сетью предприятия и другими ненадежными сетями, такими как публичный Wi-Fi. Контролируя входящий и исходящий сетевой трафик на основе набора правил, он разрешает доступ к ресурсам в доверенной сети только тому сетевому трафику, который определен в политике безопасности. Многофакторная аутентификация (MFA) также защищает корпоративную сеть, требуя двух или более форм проверки перед разрешением доступа к сетевым ресурсам.

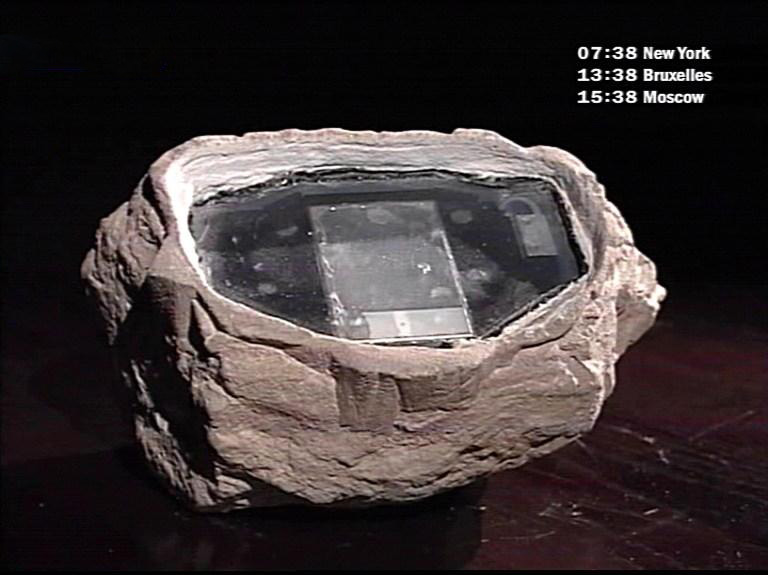

Физический hardware

Самая надежная киберзащита не может защитить ваши технологические активы от физической кражи, вандализма или стихийных бедствий. Планы восстановления данных, включающие резервные копии, размещенные вне офиса в разных географических зонах, также являются частью стратегии физической безопасности.